网络安全基础与防护策略 面向网络与信息安全软件开发者的实战指南

在数字化浪潮席卷全球的今天,网络与信息安全已成为软件开发领域不可忽视的核心议题。无论是个人开发者还是大型企业团队,构建具备安全韧性的软件系统,都离不开对网络安全基础知识的深刻理解与有效防护策略的实践应用。本文旨在为网络与信息安全软件开发者提供一个清晰、实用的入门与进阶指南。

一、 网络安全基础:理解风险与威胁

软件开发中的网络安全,始于对潜在风险与威胁的全面认知。开发者需要关注的不仅仅是代码功能,更是其运行环境中的数据流、身份验证、授权机制等安全边界。

- 核心安全目标(CIA三元组):

- 保密性: 确保信息不被未授权访问。这涉及到数据加密(如AES、RSA)、安全的密钥管理以及传输层安全(TLS/SSL)的实施。

- 完整性: 防止数据在存储或传输过程中被未授权篡改。哈希算法(如SHA-256)、数字签名和校验和是保障完整性的关键技术。

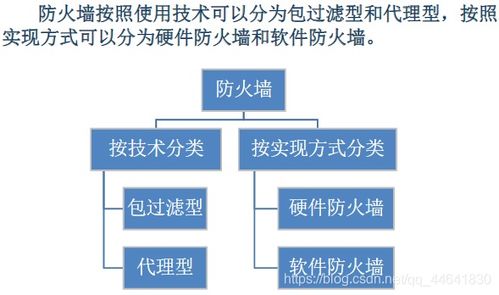

- 可用性: 确保授权用户能够可靠、及时地访问系统和数据。这需要通过防御分布式拒绝服务攻击、设计高可用架构和定期备份来实现。

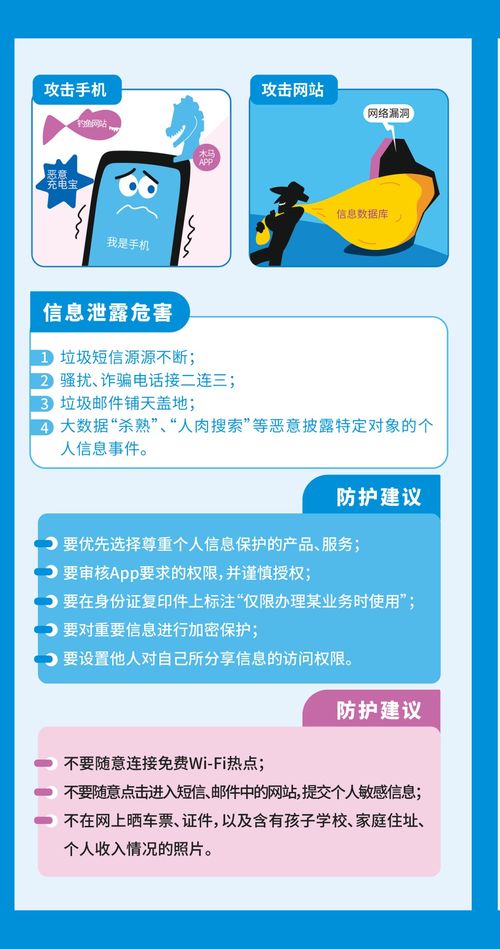

- 常见威胁模型:

- 注入攻击: 如SQL注入、OS命令注入,通过将恶意代码插入到解释性语句中执行。

- 身份验证与会话管理漏洞: 弱密码、会话固定、凭证泄露等。

- 跨站脚本攻击: 攻击者在用户浏览器中执行恶意脚本。

- 不安全的数据传输与存储: 使用明文传输敏感数据,或不安全地存储密码、密钥。

- 配置错误: 使用默认配置、暴露不必要的服务端口或泄露错误详情。

二、 安全软件开发生命周期

将安全融入软件开发的每一个阶段,而不仅仅是测试环节,是构建安全软件的基石。

- 需求与设计阶段: 明确安全需求,进行威胁建模,识别关键资产和潜在攻击面,设计安全架构(如最小权限原则、纵深防御)。

- 开发阶段: 采用安全编码规范,使用经过安全审计的库和框架,避免使用已知不安全的函数,并对输入进行严格的验证和过滤。

- 测试阶段: 实施安全测试,包括静态应用程序安全测试、动态应用程序安全测试、交互式应用程序安全测试以及定期的渗透测试。

- 部署与运维阶段: 安全配置生产环境,及时应用安全补丁,建立安全监控、事件响应和灾难恢复流程。

三、 关键防护策略与实践

- 输入验证与输出编码: 对所有用户输入进行“白名单”验证,并在输出到不同上下文时进行适当的编码,这是防御XSS和注入攻击的第一道防线。

- 身份验证与授权: 实施强密码策略,支持多因素认证,使用安全的会话管理机制,并确保授权检查在服务端执行。

- 数据保护:

- 传输中: 强制使用TLS 1.2/1.3,禁用不安全的协议和密码套件。

- 静态: 对敏感数据(如用户个人信息、支付数据)进行加密存储,并安全管理加密密钥。

- 依赖项安全: 使用软件成分分析工具持续扫描项目依赖的第三方库,及时更新存在已知漏洞的组件。

- 安全日志与监控: 记录关键的安全事件(如登录失败、权限变更、数据访问异常),并建立实时监控和告警机制,以便快速发现和响应攻击。

- 错误处理: 向用户返回通用的错误信息,避免泄露系统内部细节,同时将详细错误记录在安全的日志中供管理员分析。

四、 工具与资源

开发者可以借助一系列工具提升开发效率与安全性:

- 静态分析工具: SonarQube, Fortify, Checkmarx。

- 动态分析/DAST工具: OWASP ZAP, Burp Suite。

- 依赖扫描工具: OWASP Dependency-Check, Snyk, GitHub Dependabot。

- 学习资源: OWASP Top 10(十大Web应用安全风险)、OWASP Cheat Sheet系列、NIST网络安全框架、各类安全博客与社区。

###

网络安全是一场持续的攻防战,没有一劳永逸的解决方案。对于网络与信息安全软件开发者而言,建立牢固的安全意识,掌握基础的安全原理,并将安全实践内化到开发流程的每一个环节,是构建可信赖数字产品的关键。从编写第一行安全的代码开始,持续学习,主动防御,方能在这片无形的战场上守护好每一比特数据与每一次连接的安全。

如若转载,请注明出处:http://www.jiaocheng777.com/product/59.html

更新时间:2026-03-03 18:22:48